مقدمة

إنطلاقاً من رغبتنا في نشر الوعي الرقمي وأهمية المجالات الرقمية وتأمين حماية البيانات سوف نؤسس لذلك العلم الهام ونحاول جاهدين أن نربطه بكافة أنواع العلوم المخلتفة سؤاء الرياضيات [ التباديل والتوافيق والمصفوفات والخوارزميات وغيرها ، علم الأحياء والوراثية الجين البشري DNA,RNA والبصمات البارومترية كالعين والشعر وغيرها – علم النفس والتكامل مع إنتاج علاقات وخرائط ذهنية تربط بين الأشياء وقد نتخطى ذلك إلى نواحي اخرى من العلوم ].

فيسعدنا ان نقدم لكم هذا المحتوى داعين الله جل وعلا لنا ولكم بالتوفيق والسداد.

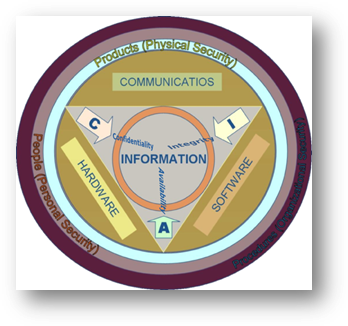

1- أمن المعلومات

يُعدّ أمن المعلومات من أهم الأولويات للحكومات والشركات والمؤسسات والأفراد. تُخزّن العديد من المعلومات الشخصية أو المالية على أجهزة الكمبيوتر، مثل تفاصيل الحسابات المصرفية. يشمل أمن المعلومات حماية البيانات أو المعلومات، بالاضافة إلى حماية استخدام الأصول الرقمية باستمرار وإحاطتها بالسرية الخدمة لمنع الوصول غير المصرح به، والتحكم في حركة البيانات، والمنع من التعديل سواء بالحذف أو الاضافة ، أو رفض الخدمة، مع ضمان عدم إساءة الاستخدام لتلك البيانات ، كما يضمن أمن المعلومات عدم الإفصاح عن تلك البيانات لما يترتب عليها من أضرار ، وعليه فإن الوصول غير الموثق إلى تلك الموارد يصبح غير مصرح به ويعتبر خرقاً للحماية والتأمين.

مفهوم أمن المعلومات

هناك ثلاثة مفاهيم أساسية لأمن المعلومات، وهي مهمة لحماية المعلومات على الإنترنت بسرية وسلامتها من الخلل ومقدار توافر تلك البيانات.

يتم تصنيف كيفية استخدام الأشخاص للمعلومات على شبكة الانترنت إلى ثلاثة فئات هم :-

1- الموثوقون : هم الاشخاص أو الأطراف الموثوق بهم وقاموا بعميلة التصديق للوصول للبيانات. أي هم الاشخاص المصرح لهم بالوصول إلى البيانات ، وبالتالي فإن أي شخص يقرأ أو ينسخ المعلومات دون تصريح هو مثال على فقدان السرية وأمان البيانات . يمكن تعديل المعلومات عند وجودها في شبكة غير محمية، ونتيجة لضعف حماية المعلومات التي تسمح بالتعديل عليها بطرق غير متوقعة، تُعرف النتيجة بفقدان النزاهة.

* تُستخدم النزاهة في أنشطة مثل الأموال الإلكترونية والتحويلات الجوية والمحاسبة المالية. يمكن محو المعلومات أو جعلها غير قابلة للوصول؛ ويُسمى هذا المفهوم فقدان التوافر، مما يعني عدم تمكن المستخدمين من الوصول إلى المعلومات المطلوبة.

* تعني السرية ضمان أن المعلومات متاحة فقط للأشخاص يُعد التوافر أهم سمة في الشركات الموجهة نحو الخدمات والتي تعتمد على المعلومات.

* التصنيف الأول لكيفية استخدام الأشخاص للمعلومات هو المصادقة، مما يعني إثبات أن المستخدم هو الشخص الذي يدّعي أنه هو. قد تتضمن عملية إثبات الهوية معلومات يعرفها المستخدم، مثل كلمة مرور، أو معلومات يمتلكها، مثل بطاقة ذكية.

2- المفوضين: التفويض هو عملية تحديد ما إذا كان لمستخدم معين الحق في القيام بنشاط معين، مثل قراءة ملف أو تشغيل برنامج وهنا يكون التصريح كتابي أو جزئي حسب ما تقتضيه الضرورة ومستوى السماحية والدور الذي يقوم بالمستخدم.

3- المحجوبون: عن تلك البيانات ولا يملكون تصريح للوصول إليها، وهنا إذا كانت تلك البيانات متوافرة بغير حماية تصبح انتهاكا أو مشاعة لإعادة الاستخدام ما لم يتخذ إجراءات لحمايتها ، أما إذا كانت محمية ومؤمنة وحاول المخترقين أو المتسللون الوصول إليها بطرق مخلتلفة تصبح جريمة يعاقب عليها القانون.

يقدم القسم التالي نظرة عامة موجزة على بروتوكولات حركة مرور البيانات في الوقت الفعلي بشكل آمن ونموذجي:

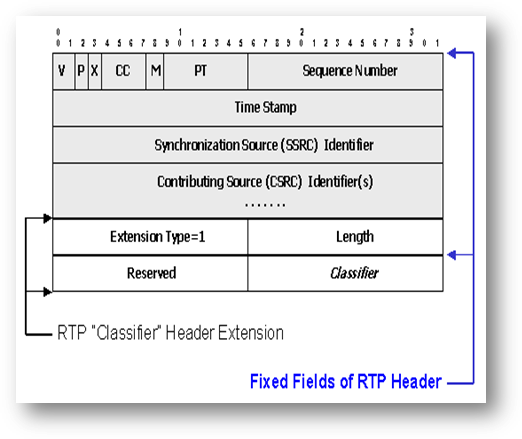

· بروتوكول النقل في الوقت الفعلي ( real-time transport protocol) – RTP

يُحدد هذا البروتوكول إطارًا لنقل البيانات في الوقت الفعلي، مثل الصوت والفيديو، عبر الإنترنت. طُوِّر بروتوكول RTP من قِبل فريق عمل نقل الصوت/الفيديو التابع لمنظمة معايير IETF [IETF | Internet Engineering Task Force]. يوفر بروتوكول RTP آليات لإرسال واستقبال التطبيقات لدعم تدفق البيانات، وكشف تتابع تسلسل وصول تلك البيانات إلى وجهتها، ولتسهيل عدم الفقد أو التذبذب الذي قد يفقد البيانات جزء منها يستخدم بروتوكول RTP عادة عدة بروتوكولات أخرى تضمن الوصول الآمن لتلك البيانات ومن أمثل هذه البروتوكولات H.323 وUDP وRTSP. لا يوفر بروتوكول RTP جودة الخدمة إلا إذا اعتمد على طبقات أخرى لتوفيرها. يدعم بروتوكول RTP العديد من تنسيقات الوسائط المتعددة مثل MPEG وH.264، إلخ.

يتكون بروتوكول نقل البيانات في الوقت الفعلي (RTP) من جزأين: بروتوكول RTP وبروتوكول التحكم في النقل في الوقت الفعلي (RTCP). الجزء الأول، وهو بروتوكول نقل البيانات (RTP)، مسؤول عن نقل بيانات الوسائط المتعددة والبيانات في الوقت الفعلي. تتضمن المعلومات التي يوفرها هذا البروتوكول طوابع زمنية للمزامنة، وأرقام تسلسلية لفقدان الحزم واكتشاف إعادة ترتيبها، وتنسيق الحمولة الذي يشير إلى تنسيق البيانات المُرمَّزة. أما الجزء الثاني، وهو بروتوكول RTCP، فيُستخدم لتحديد جودة الخدمة (QoS) [quality of service] والمزامنة بين تدفقات الوسائط، بالإضافة إلى إرسال معلومات التحكم بانتظام ومع معلمات أو مرقمات (بارامترات) جودة الخدمة.

مكونات بروتوكول النقل فى الوقت الفعلي

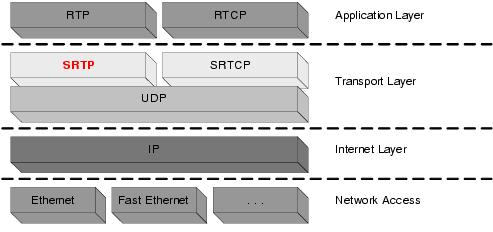

· بروتوكول النقل الآني الآمن: SRTP – (secure real-time protocol)

طُوِّرَ بروتوكول النقل الآني الآمن (SRTP) من قِبَل خبراء تشفير من شركتي سيسكو وإريكسون. وهو أحد أشكال بروتوكول النقل الآني، الذي يُضيف السرية ومصادقة الرسائل وحماية إعادة الارسال للبيانات في برتوكول RTP في كلٍّ من تطبيقات البث الأحادي والمتعدد. يضمن SRTP سرية البيانات والتحكم في الرسائل من خلال تشفير الحمولة المعنية أو المرقمة مرة أخرى، ويتيح التوسع لإعادة الارسال لحزم البيانات باستخدام معلومات تشفيرية جديدة. يوفر SRTP توسعًا محدودًا للحزم وضماناً عاليًا لمنع فقدان الحزم وإعادة ترتيبها.

بروتوكول النقل الاني الامن

· بروتوكول التحكم في النقل الآمن في الوقت الفعلي: SRTCP – (secure real-time transport control protocol)

هذا البروتوكول هو بروتوكول التحكم في SRTP. يتمتع SRTCP بنفس ميزات الأمان لـ RTCP، بما في ذلك نفس العلاقة بين SRTP وRTP. تُضاف ثلاثة مكونات إلى حزمة RTCP لتنفيذ SRTCP، وهي: فهرس SRTCP، وتاج معلَم الترميز E، وتاج علامة المصادقة.

· بروتوكول نقل الوقت الفعلي: ZRTP – (Z real-time transport protocol)

يُعرف بروتوكول ZRTP في مسودة الإنترنت بأنه “مفتاح الموافقة الخاص بـ ديفي-هيلمان الذي يتم تبادله أثناء إعداد الاتصال ضمن نطاق تدفق البيانات الخاصة بالوسائط فى بروتوكول النقل في الوقت الفعلي (RTP) المُنشأ باستخدام ارسال إشارات لتحديد مثل وتنظيم بدء الجلسة SIP. وهذا يولد عدداً من المفاتيح المشتركة هذا سرًا مشتركًا يُستخدم بعد ذلك لتوليد المفاتيح و الملح [هو بيانات عشوائية تُدخل كمدخل إضافي إلى دالة أحادية الاتجاه تقوم بتجزئة البيانات أو كلمة المرور أو عبارة المرور] لبدء جلسة آمنة (SRTP).

من ميزات ZRTP أنه لا يعتمد على إشارات SIP لإدارة المفاتيح، أو على أي خوادم على الإطلاق. يدعم التشفير الانتهازي من خلال الاستشعار التلقائي إذا كان عميل VoIP الآخر يدعم ZRTP. لا يتطلب هذا البروتوكول أسرارًا مشتركة مسبقة، ولا يعتمد على البنية التحتية للمفتاح العام (PKI) أو على جهات التصديق، بل يتم توليد مفاتيح ديفي-هيلمان مؤقتة عند كل جلسة تأسيس: وهذا يسمح بتجاوز تعقيد إنشاء جهة خارجية موثوقة وصيانتها.

· بروتوكول الانترنت الآمن IPSec – (internet protocol security)

بروتوكول الإنترنت الآمن هو مجموعة بروتوكولات لتأمين اتصالات بروتوكول الإنترنت (IP) من خلال مصادقة وتشفير كل حزمة IP في جلسة الاتصال. يتضمن IPSec أيضًا بروتوكولات لإنشاء مصادقة متبادلة بين الوكلاء في بداية الجلسة، والتفاوض على مفاتيح التشفير المستخدمة خلالها.

IPSec هو نظام أمان شامل يعمل في طبقة الإنترنت ضمن مجموعة بروتوكولات الإنترنت. يمكن استخدامه لحماية تدفقات البيانات بين زوج من المضيفين الخوادم (مضيف – مضيف)، أو بين بوابتين (شبكة – شبكة)، أو بين بوابة آمنة ومضيف (شبكة – مضيف).

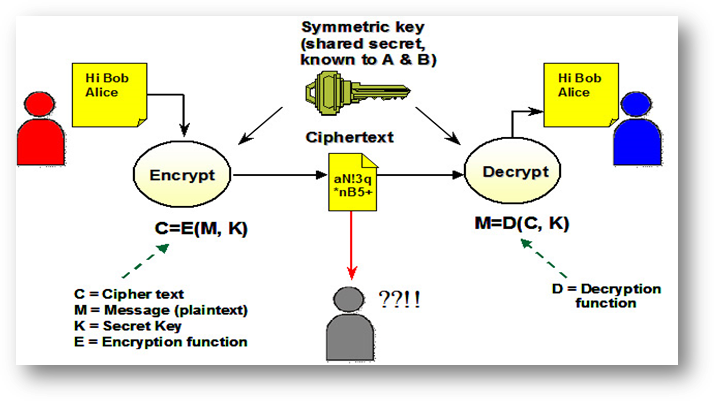

2- التشفير

التشفير هو فن أو علم هيكلة البيانات في شيفرة سرية (المُتشفر [ منتج مشفر ] ). يُعدّ التشفير ضروريًا عند تحقيق الاتصال بين طرفين أو نقل البيانات عبر أي وسيط غير موثوق. اعلم صديقى أنه لا يوجد أمان تام بنسبة 100% ، لكن التشفير القوي قادر على الصمود في وجه الهجمات. مع التطور الكبير في تكنولوجيا المعلومات، تلعب الحواسيب دورًا هامًا في كل شيء. يتطلب نقل بعض البيانات سرية تامة لضمان عدم إمكانية قراءتها أو تعديلها. لا يحمي التشفير البيانات من القراءة أو التعديل فحسب، بل يُستخدم أيضًا لمصادقة المستخدم. يُعدّ التشفير جانبًا أساسيًا لتأمين الاتصالات أو نقل البيانات. يُعدّ التشفير بالغ الأهمية في مجال الاتصالات، وتزداد أهميته يومًا بعد يوم.

الأهداف الرئيسية للتشفير:

· سرية البيانات.

· سلامة البيانات.

· المصادقة.

· عدم التنصل.

هناك نوعان رئيسيان في التشفير:

• التشفير المتماثل Symmetric (أو التشفير بالمفتاح السري).

• التشفير بالمفتاح العام Asymmetric (أو التشفير غير المتماثل).

1.2.1 التشفير بالمفتاح المتماثل:

يستخدم مفتاحًا واحدًا ومشتركاً للتشفير وفك التشفير. يجب أن يكون المفتاح معروفاً للمرسل والمستقبل. يرتبط مفتاح التشفير ارتباطاً وثيقاً بمفتاح فك التشفير، مع إمكانية وجود تطابق بينهما، أو نقل بسيط بينهما. عملياً، تُمثل هذه المفاتيح سراً مشتركاً بين طرفين أو أكثر، ويمكن استخدامها للحفاظ على سرية المعلومات.

من المصطلحات الأخرى للتشفير بالمفتاح المتماثل: تشفير المفتاح السري، والمفتاح المفرد، والمفتاح المشترك، والمفتاح الواحد، والمفتاح الخاص. قد يُؤدي استخدام المصطلحين الأخير والأول إلى غموض مع المصطلحات المشابهة المستخدمة في تشفير المفتاح العام.

مفتاح التشفير المتماثل

يتم تصنيف مخططات التشفير بالمفتاح المتماثل بشكل عام إلى تشفير التدفق أو تشفير الكتلة.

تشفير التدفق stream cipher

في علم التشفير، التشفير التدفقي هو تشفير بمفتاح متماثل، حيث تُدمج بتات النص العادي مع تدفق بتات التشفير شبه العشوائي (تدفق المفتاح)، عادةً من خلال عملية حصرية أو (ليست حصرية). في التشفير التدفقي، تُشفّر أرقام النص العادي واحدة تلو الأخرى، ويختلف تحويل الأرقام المتتالية أثناء التشفير. يُعرف أيضًا باسم تشفير الحالة، حيث يعتمد تشفير كل رقم على الحالة الحالية. عادةً ما تكون الأرقام بتات أو بايتات مفردة.

تمثل التشفير التدفقي نهجًا مختلفًا للتشفير المتماثل عن التشفير الكتلي. يعمل التشفير الكتلي على كتل كبيرة من الأرقام بتحويل مقدار ثابت وغير متغير. هذا التمييز ليس واضحًا دائمًا في بعض أوضاع التشغيل، حيث تُستخدم بدائية التشفير الكتلي بطريقة تعمل بفعالية كشفرة تدفقية. عادةً ما يعمل التشفير التدفقي بسرعة أعلى من التشفير الكتلي، وتتميز بتعقيد عتادي أقل.

تشفير كتلة التدفق Block cipher

في علم التشفير، التشفير الكتلي هو عملية تشفير باستخدام مفتاح متماثل يعمل على مجموعات بتات ثابتة الطول، تُسمى كتلًا، مع تحويل ثابت. قد تأخذ خوارزمية تشفير التشفير الكتلي (على سبيل المثال) كتلة نص عادي بطول 128 بت كمدخل، وتُخرج كتلة نص مشفر مقابلة لها بنفس الطول 128 بت أيضاً. يتم التحكم في عميل التحويل الدقيق للبيانات باستخدام المدخل الثاني وهو المفتاح السري. أما عملية فك التشفير فهي مشابهة لذلك حيث تأخذ خوارزمية فك التشفير في هذا المثال الكتلة المشفرة بطول 128 بت ومعها المفتاح السري لتستبعد المفتاح من النص المشفر لتُنتج كتلة النص العادي الأصلية بطول 128 بت وبالتالي يصبح مفهوماً للطرف الاخر.

ولكن قد تكون الرسالة المراد تشفيرها أطول من حجم الكتلة (128 بت كما في المثال السابق فماذا نفعل) بنفس الطريقة يتم تجزئة الرسالة عدد من الكتل حجمها 128 بت وتشفير كل كتلة على حدة. وعليه فإن المفتاح يصبح واحداً حيث تُشفر جميع الكتل بنفس المفتاح.

ألا تلاحظ أن التشفير تشفير كل كتلة على حدة هو عملية stream cipher عادية ؟!

كان معيار تشفير البيانات (DES)، الذي طُوّر في شركة IBM ونُشر كمعيار عام ١٩٧٧، من أوائل تصميمات تشفير الكتل وأكثرها تأثيرًا. وفي عام ٢٠٠١، اعتُمد خليفة لمعيار تشفير البيانات، وهو معيار التشفير المتقدم (AES).

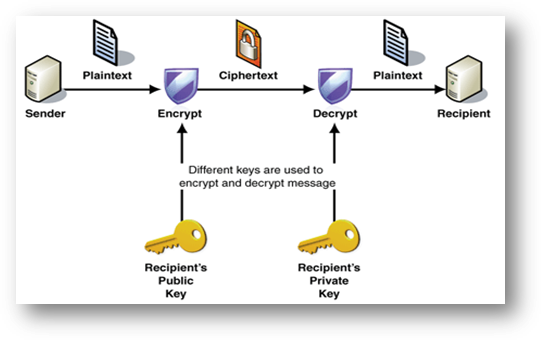

1.2.2 التشفير بالمفتاح العام:

التشفير بالمفتاح العام هو نهج تشفيري يتطلب استخدام خوارزميات مفاتيح غير متماثلة بدلاً من خوارزميات المفاتيح المتماثلة أو بالإضافة إليها. وخلافاً لخوارزميات المفاتيح المتماثلة، لا يتطلب هذا النهج تبادلاً أولياً آمناً لمفتاح سري واحد أو أكثر بين كل من المرسل والمستقبل. تُستخدم خوارزميات المفاتيح غير المتماثلة لإنشاء زوج مفاتيح مترابط رياضياً: مفتاح خاص سري ومفتاح عام منشور. يتيح استخدام هذه المفاتيح حماية صحة الرسالة من خلال إنشاء توقيع رقمي لها باستخدام المفتاح الخاص، والذي يمكن التحقق منه باستخدام المفتاح العام. كما يسمح بحماية سرية الرسالة وسلامتها، من خلال تشفيرها باستخدام المفتاح العام، والذي لا يمكن فك تشفيره إلا باستخدام المفتاح الخاص.

يُعد التشفير باستخدام المفتاح العام تقنية أساسية وواسعة الانتشار حول العالم. وهو النهج الذي تستخدمه العديد من خوارزميات وأنظمة التشفير. وهو يدعم معايير الإنترنت مثل أمان طبقة النقل (TLS) (كوريث لطبقة SSL)، وPGP، وGPG.

التشفير بالمفتاح العام

١.٢.٣ أنواع الهجمات الشائعة:

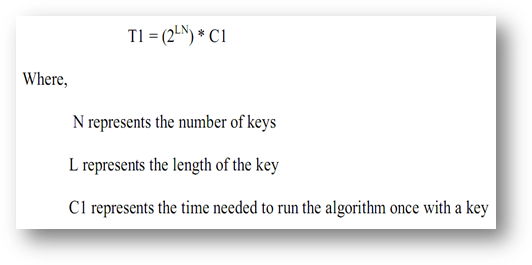

· هجوم القوة الغاشمة Brute force attack

يُسمى أيضًا البحث الشامل عن المفتاح. تتضمن هجمات القوة الغاشمة سلسلة من العمليات التي يمكنها فك تشفير البيانات المشفرة. لحساب الوقت (T) اللازم لفك تشفير الجلسة الفورية، كما هو موضح في المعادلة أدناه:

حيث توضح المعادلة أن

N تمثل عدد المفاتيح المستخدمة فى عملية التشفير

L هو طول كل مفتاح على حدة

C1 تقدم الوقت المستخدم لتنفيذ الخوارزمية مرة واحدة باستخدام المفتاح

· هجوم الوسيط (MiTM) Man-in-The-Middle attack (MiTM)

يتواجد المهاجم بين الضحايا وينقل الرسائل بينهم، ويمكنه إدخال الرسائل وقراءتها وتعديلها، ويعتقد الضحايا أنهم كانوا يتحدثون مع بعضهم البعض مباشرةً عبر اتصال خاص، بينما يتحكم المهاجم في الجلسة بأكملها.

١.٢.٤ دوال التجزئة أو الهاشينج Hash

دوال التجزئة، وتُسمى أيضًا مُلخصات الرسائل، هي تشفير أحادي الاتجاه. تأخذ أحجامًا مختلفة من المدخلات وتُنتج مخرجات ذات حجم ثابت. حيث تعتبر MD5 هي دالة الهاش الأكثر استخدامًا فى العالم.

3- التشفير :

يُعدّ أمن حركة البيانات الآنية بالغ الأهمية لهيكل هذا النظام. ولن يتحقق تأمين بيئة حركة البيانات الآنية دون مراعاة تقنيات التشفير. يُعرف التشفير بأنه عملية إخفاء أو تعمية مجموعة من البيانات من خلال تطبيق تقنيات تشفير عليها بطريقة لا يمكن فهمها من قِبل الاشخاص غير المُستهدفين. وبمجرد وصول البيانات المُشفّرة إلى الشخص المقصود ، يتم فك تشفيرها وإعادتها إلى شكلها الأصلي. التشفير هو عملية ترميز البيانات لمنع الوصول غير المُصرّح به إليها من حيث عرضها أو تعديلها.

١.٣.١ خوارزميات التشفير الشائعة بمفتاح متماثل:

· معيار تشفير البيانات (DES): طُوّر في سبعينيات القرن الماضي من قِبل المكتب الوطني للمعايير بمساعدة وكالة الأمن القومي الامريكي. يهدف DES إلى توفير طريقة قياسية لحماية البيانات التجارية الحساسة وغير المصنفة. يُعد DES أكثر خوارزميات التشفير شيوعًا. يستخدم مفتاحًا بطول 64 بتًا على كتلة بحجم 64 بت، بينما يُستخدم مفتاح بطول 8 بتات للتحقق من التكافؤ، لذا يبلغ طول المفتاح الفعال 56 بت. يستخدم التشفير وفك التشفير في DES نفس المفتاح. يمكن تطبيق معيار تشفير البيانات في عدة أوضاع، مثل وضع دفتر الرموز الإلكتروني (ECB)، ووضع التغذية الراجعة للتشفير (CFB)، ووضع التغذية الراجعة للإخراج (OFB). لا توفر خوارزمية DES أمانًا كافيًا لطول المفتاح. لذلك، يمكن تحديد مفتاح DES بسهولة في غضون ساعات قليلة.

– ECB – electronic codebook mode.

– CFB – cipher feedback mode.

– OFB – output feedback mode.

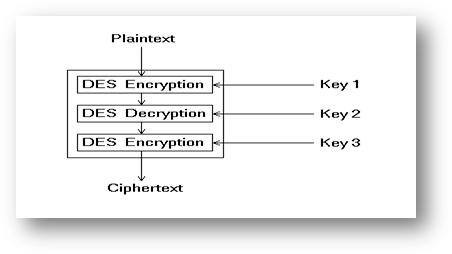

• معيار تشفير البيانات الثلاثي Triple-DES: يُطبّق خوارزمية تشفير معيار تشفير البيانات (DES) ثلاث مرات على كل كتلة بيانات. نظرًا لتزايد القدرة الحاسوبية، أصبح حجم مفتاح تشفير DES الأصلي عرضة لهجمات القوة الغاشمة؛ لذا صُمّم Triple-DES لتوفير طريقة بسيطة نسبيًا لزيادة حجم مفتاح DES للحماية من هذه الهجمات، دون الحاجة إلى تصميم خوارزمية تشفير كتل جديدة كليًا. شكّل Triple-DES الحل الأمثل للعديد من عيوب DES. ونظرًا لاعتماده على خوارزمية DES، فمن السهل جدًا تعديل البرامج الحالية لاستخدام Triple-DES. كما يتميز بميزة الموثوقية المُثبتة وطول المفتاح الأطول، مما يُغني عن العديد من هجمات الاختصار التي يُمكن استخدامها لتقليل الوقت اللازم لكسر DES. ومع ذلك، حتى هذه النسخة الأقوى من DES قد لا تكون قوية بما يكفي لحماية البيانات لفترة أطول. فقد أصبحت خوارزمية DES نفسها قديمة وتحتاج إلى استبدال. يستخدم Triple-DES مفاتيح تصل إلى 168 بت و192 بت. يُطبَّق هذا النظام على ثلاث مراحل من التشفير/فك التشفير. يستخدم قطاع الدفع الإلكتروني نظام Triple DES، ويواصل تطوير معاييره ونشرها بناءً عليه. يستخدم Microsoft OneNote وMicrosoft Outlook 2007 نظام Triple DES لحماية محتوى المستخدم بكلمة مرور.

معيار التشفير الثلاثي

· معيار التشفير المحسن (AES): معيار التشفير المحسن (AES) هو معيار تشفير بمفتاح متماثل اعتمدته حكومة الولايات المتحدة. يتكون المعيار من ثلاث شفرات كتلية، تُسمى أيضًا ريجنديل، وهي شفرة كتلية طورها خبيرا التشفير البلجيكيان جوان دايمن وفينسنت ريمن. أطوال الكتلة والمفتاح المستخدمة في ريجنديل هي 128 و192 و256 بت. يُحدد معيار التشفير المحسن AES بعدد تكرارات جولات التحويل التي تحوّل النص العادي المدخل إلى الناتج النهائي للنص المشفر. تتكون كل جولة من عدة خطوات معالجة، منها خطوة تعتمد على مفتاح التشفير. تُطبق مجموعة من الجولات العكسية لتحويل النص المشفر إلى النص العادي الأصلي باستخدام مفتاح التشفير نفسه.

· وصف تفصيلي للخوارزمية:

1- توسيع المفتاح: تُشتق مفاتيح التقريب من مفتاح التشفير باستخدام جدول مفاتيح ريجنديل.

2- الدورة المبدئية:

إضافة مفتاح الدورة : حيث يُدمج مع كل بايت من الكتلة مفتاح تقريبي يحدد موضع كل بت في بداية الكتلة أو يصنفها أي مفتاح تقريبي لكل بت.

3- الدورات التالية:

– البيتات الفرعية SubBytes: فى هذه الخطوة يتم استبدال البايت الحالي بآخر بشكل غير خطي، حيث يُستبدل كل بايت بآخر وفقًا لجدول بحث.

– إزاحة الصفوف ShiftRows: فى هذه الخطوة يتم إزاحة كل صف من البايتات والبتتات دوريًا في عدد معين من الخطوات.

– دمج الأعمدة MixColumns : فى هذه الخطوة تُجرى عملية خلط على أعمدة الكتلة ، مع دمج البايتات الأربعة في كل عمود.

– إضافة مفتاح ترقيم الدورة AddRoundKey : فى نهاية السلسلة المنتجة من الخطوات السابقة

4- الدورة النهائية (بدون دمج الأعمدة MixColumns):

– البيتات الفرعية SubBytes.

– إزاحة الصفوف ShiftRows.

– إضافة مفتاح ترقيم الدورة AddRoundKey.

وبذلك يكون قد تم التشفير

• شفرة السمكة المنتفخة Blowfish: هي شفرة كتلية من تطوير بروس شناير. بلوفيش عبارة عن شفرة كتلية بطول 64 بت، ويتراوح طول مفتاحها بين 32 بت و448 بت.

· وصف تفصيلي للخوارزمية:

بلوفيش (Blowfish) هي شفرة كتلة متغيرة الطول، بطول 64 بت. تتكون الخوارزمية من جزأين: جزء لمفتاح التوسعة وجزء لتشفير كتلة البيانات. يستخدم مفتاح التوسعة مفتاحًا لا يتجاوز طوله 448 بتًا حيث يقسمه إلى عدة مصفوفات ذات مفاتيح فرعية، يبلغ مجموعها 4168 بايت. تحدث عملية تشفير البيانات عبر شبكة افتراضية من 16 جولة. ترتكز كل جولة على تبديل الموضع باستخدام المفتاح، ومنها يتم استبدال مواضع المفتاح و كتل البيانات. جميع العمليات عبارة عن إضافة أو حذف كلمات بطول 32 بت. العمليات الإضافية الوحيدة هنا هي إضافة أربع فهارس في مصفوفة البيانات لتسهل عملية الفهرسة أثناء كل جولة يتم التعامل بها.

١.٣.٢ خوارزميات تشفير المفتاح العام الشائعة:

· خوارزمية RSA: ظهرت في عام ١٩٧٧، وسُمّيت تيمنًا بمطوريها رونالد ريفيست، وآدي شامير، وليونارد أدلمان. تُعد خوارزمية RSA من أكثر خوارزميات التشفير شيوعًا وأولها استخدامًا، ويمكن استخدامها لتبادل المفاتيح والتوقيعات الرقمية. تستخدم RSA كمية هائلة من الاعداد الكبيرة وكذلك كمية هائلة من عمليات التعديل. تتضمن خوارزمية RSA ثلاث خطوات هي توليد المفاتيح، والتشفير، وفك التشفير.

• توليد المفاتيح:

١. اختر عددين أوليين رئيسيين هما p وq.

٢. اختر e وحدد d.

• عملية التشفير:

C = Me mod n.

• عملية فك التشفير:

M = Cd mod n.

· خوارزمية التوقيع الرقمي (DSA): خوارزمية التوقيع الرقمي (DSA) هي معيار حكومي اتحادي أمريكي للتوقيعات الرقمية. اقترحها المعهد الوطني للمعايير والتكنولوجيا (NIST) في أغسطس 1991 لاستخدامها في معيار التوقيع الرقمي (DSS). صُممت هذه الخوارزمية في وكالة الأمن القومي (NSA) كجزء من مساعي الحكومة الفيدرالية للسيطرة على التشفير عالي الأمان. وتضمن جزء من هذه السياسة حظر تصدير خوارزميات التشفير عالية الجودة (مع فرض عقوبات جنائية صارمة). كان الهدف من معيار التوقيع الرقمي (DSS) توفير طريقة لاستخدام التوقيعات الرقمية عالية الأمان عبر الحدود بطريقة لا تسمح بالتشفير. تطلبت هذه التوقيعات خوارزميات تشفير بمفتاح غير متماثل عالية الأمان، ولكن خوارزمية DSA (وهي الخوارزمية التي تشكل جوهر معيار التوقيع الرقمي) كانت تهدف إلى السماح باستخدام واحد من هذه الخوارزميات دون الآخر. ولكنها لم تفلح في محو باقي الخوارزميات أو تقليل الاعتماد عليها حيث تم اكتشاف أن DSA، بعد وقت قصير من إصداره على الرغم من قدرته العالية فى التشفير الجيد إلا أنه بطيء للغاية عند استخدامه لدرجة أنه اصبح حلاً غير عملي أكثر من المعتاد.

Algorithm Key Generation:

- Choose an L-bit prime p, where 512 <= L <= 1024, and L is divisible by 64.

- Choose a 160-bit prime q, such that p – 1 = qz, where z is any natural number.

- Choose h, where 1 < h < p – 1 such that g = hz mod p > 1.

- Choose x by some random method, where 0 < x < q.

- Calculate y = gx mod p.

- Public key is (p, q, g, y), Private Key is x.

· تبادل مفاتيح ديفي-هيلمان Diffie–Hellman key exchange: تكمن مشكلة تبادل المفاتيح في كيفية تبادل أي مفاتيح أو معلومات أخرى مطلوبة بحيث لا يتمكن أي شخص آخر من الحصول على نسخة منها. قديما كان هذا يتطلب سعاة موثوق بهم أو حقائب دبلوماسية أو أي قناة أخرى آمنة. مع ظهور خوارزميات تشفير المفتاح العام / المفتاح الخاص، يمكن جعل مفتاح التشفير (المعروف أيضًا باسم المفتاح العام) عامًا، لأنه (على الأقل بالنسبة للخوارزميات عالية الجودة) لا يمكن لأي شخص بدون مفتاح فك التشفير (المعروف أيضًا باسم المفتاح الخاص) فك تشفير الرسالة وبالتالي لايمكن فك تشفير الرسالة إلا بتبادل المفاتيح الخاصة. ولكن مع هذه الطريقة لا يمكن منع تبادل الرسالة العشوائية. ومن هنا يتبين عدم حل مشكلة تبادل المفاتيح بعد على وجه الخصوص على نحو كاف وشافٍ. وهنا نجد الاداء كما هو الحال في التجارة الإلكترونية على سبيل المثال ليس مرضياً بل ويلجأ البعض إلى محاولة إيجاد حلول بديلة عن الحلول الحالية.

4- التطبيقات

· التشفير المالي: (FC) هو استخدام تقنيات التشفير في مختلف المعاملات المالية، وذلك لمنع الخسائر المالية الناتجة عن تدمير أنظمة نقل البيانات. يسمح هذا النوع الخاص من التشفير بتوقيع العملة الافتراضية دون معرفة موقع العملة الفعلية. يتضمن التشفير المالي خوارزميات ضرورية لحماية نظام تحويل الأموال، بالإضافة إلى إنشاء شكل جديد من النقود. استُخدم التشفير المالي بشكل شبه كامل للأغراض العسكرية والدبلوماسية. غالبًا ما يختلف التشفير المالي عن التشفير التقليدي. كجزء من نموذج الأعمال، يأتي التشفير المالي مزودًا بدليل تشفير وأفكار بسيطة للاستشارة. أنظمة المحاسبة المالية محمية ببروتوكول SSL، وقد حققت خدمات مثل PayPal وe-gold وGoldMoney نجاحًا نسبيًا.

· رمز مصادقة الرسالة (MAC): رمز مصادقة الرسالة هو معلومة مختصرة تُستخدم لمصادقة الرسالة بناءً على معيار تشفير البيانات (DES)، ويتكون من خوارزميتين: التوقيع والتحقق. تُشبه دوال MAC دوال تشفير التجزئة الهاشينج ؛ فهي تتمتع بجميع متطلبات الأمان. يجب أن تحمي دالة MAC البيانات من التغيير أو التزوير. يختلف رمز مصادقة الرسائل عن التوقيعات الرقمية، حيث تُولّد قيم MAC وتُتحقق منها باستخدام المفتاح السري نفسه. هذا يعني أن المُرسِل والمُستقبِل يتفقان على المفتاح قبل نقل العدوى أو الرسالة نفسها. لا يوفر رمز مصادقة الرسائل خاصية عدم التنصل التي توفرها التوقيعات الرقمية ، خاصةً في حالة وجود مفتاح سري مشترك على مستوى الشبكة.

· التوقيع الرقمي(DS) : التوقيع الرقمي هو نظام رياضي يتحقق و يُثبت صحة الرسالة. يتم إنشاؤه بواسطة أنظمة التوقيع، حيث يُوقّع المفتاح الخاص أو يُنشئ التوقيعات، بينما يُتحقق المفتاح العام من صحة التوقيعات. المالك هو الشخص الوحيد الذي يُمكنه إنشاء التوقيع الرقمي. يُشير التوقيع الرقمي الصحيح إلى أن الرسالة قد أُنشئت من قِبل المُرسِل وأن الرسالة لم تُغيّر أثناء عملية النقل. تُستخدم التوقيعات الرقمية في توزيع البرامج والمعاملات المالية، وفي الكشف عن حالات الاحتيال أو التلاعب. غالبًا ما تُستخدم التوقيعات الرقمية للتوقيعات الإلكترونية، ولكن ليست جميع التوقيعات الإلكترونية تُستخدم جميعها بل يكفى واحد منها حسب الاستخدام أو الغرض منه. تُمثَّل الرسائل الموقعة رقميًا، على سبيل المثال، البريد الإلكتروني أو العقود أو الرسائل المُرسَلة عبر بروتوكول تشفير آخر.

· X.1035: هو تطبيق مُوصى به من قِبَل قطاع تقييس الاتصالات (ITU-T)، ويُوفِّر هذا بروتوكول اتفاقية مفاتيح مُوثَّقة بكلمة مرور، يضمن المصادقة المتبادلة باستخدام تبادل مفاتيح ديفي-هيلمان. يحمي X.1035 من الهجمات التي تعترض عملية تبادل مفاتيح ديفى – هيلمان كالرجل الذي يقف في المنتصف بين اثنين لاعبين . تعتمد المصادقة على سرٍّ مُشارَك مُسبقًا لمنع المُهاجم من التنصت على خط النقل.

· ماكينة الصراف الآلي (ATM) : تُعرَف ماكينة الصراف الآلي أيضًا باسم ماكينة الصراف الآلي (ABM). غالبًا ما تعتمد ماكينة الصراف الآلي على أمان مُعالِج التشفير. عادةً ما تُشفَّر البيانات الشخصية الحساسة في معاملات أجهزة الصراف الآلي باستخدام معيار تشفير البيانات (DES)، ولكن مُعالِجات المعاملات تتطلب الآن عادةً استخدام معيار تشفير البيانات الثلاثي (Triple DES). يُمكن استخدام تقنيات تحميل المفتاح عن بُعد لضمان حماية مفاتيح التشفير في أجهزة الصراف الآلي في الوقت الحالي بعد كوفيد 19 ظهرت أهمية عدم التلامس والبحث عن بدائل تشفير قوية تعمل عبر الاثير.